네트워크 보안 그룹 구현

네트워크 보안 그룹의 특징:

- 인바운드 or 아웃바운드 네트워크 트래픽 허용 / 거부 보안 규칙 포함

- subnet or Network interface 연결 가능

- 여러 번 연결 가능

- 생성 후 Azure Portal 보안 규칙 정의

네트워크 보안 그룹 << Azure Portal의 VM에 대해 정의. VM의 개요 페이지:

- 연결된 네트워크 보안 그룹에 대한 정보 제공

- 할당된 네트워크 인터페이스, 정의된 보안 규칙 등 세부정보 조회 가능

네트워크 보안 그룹 및 서브넷

DMZ: 보호 + 스크린 된 서브넷. VNet, 인터넷 내부 리소스 사이 버퍼 역할 네트워크 보안 그룹: 서브넷 할당 후 DMZ 생성 가능

- 네트워크 보안 그룹 사용 ⇒ 트래픽 흐름을 서브넷 내부 모든 컴퓨터로 제한

- 각 서브넷: 최대 1개 네트워크 보안 그룹 연결 가능

네트워크 보안 그룹 & 네트워크 인터페이스

네트워크 보안 그룹 << NIC (Network Interface Card) 할당 가능

- (NIC 통하는 모든 트래픽을 제어하는) 네트워크 보안 그룹 규칙 정의 가능

- 서브넷의 각 네트워크 인터페이스에 0 or 1개 네트워크 보안 그룹 연결 가능

네트워크 보안 그룹 규칙 결정

보안 규칙 << 네트워크 트래픽 필터링 가능

보안 규칙에 대해 알아야 할 사항

- Azure: (인바운드 / 아웃바운드 트래픽 포함) 각 네트워크 보안 그룹 내부의 기본 보안 규칙 생성.

- ex)

DenyAllInbound,AllowInternetOutbound… etc

- ex)

- 설정의 조건 지정으로 더 많은 보안 규칙 추가 가능:

- 이름

- 우선순위

- 포트

- 프로토콜 (ALL, TCP, UDP)

- 원본 (ALL, IP Addr, Service tag)

- 대상 (ALL, IP Addr, VNet)

- 작업 (allow or reject)

- 각 보안 규칙 << 우선순위 값 할당됨.

- 모든 규칙은 우선순위에 따라 처리됨

- 낮은 숫자가 우선순위 높은거임

- 기본 보안 규칙: 제거 불가

- 우선순위 설정 변경으로 기본 보안 규칙 재정의 가능

인바운드 트래픽 규칙

세 가지 기본 인바운드 보안 규칙 있음. VNet, 부하 분산 장치 제외한 모든 인바운드 트래픽 거부.

아웃바운드 트래픽 규칙

아웃바운드도 기본 규칙 3개 있음. 인터넷, VNet으로의 아웃바운드 트래픽만 허용.

네트워크 보안 그룹 유효 규칙 결정

각 네트워크 보안 그룹 & 정의된 보안 규칙 << 독립적으로 평가됨 Azure: 각 VM에 대해 정의된 규칙 조건 처리.

- 인바운드 트래픽

- 서브넷에 대한 네트워크 보안 그룹의 보안 규칙 처리 → 네트워크 인터페이스의 보안 규칙 처리

- 아웃바운드 트래픽

- 인바운드와 반대

- 네트워크 인터페이스의 보안 규칙 → 서브넷 규칙

- ALL

- 서브넷 내부 트래픽에 대한 규칙 적용 방법 또한 확인.

VM에 대해 정의된 보안 규칙을 적용하는 방법에 따라 규칙의 효과 달라짐!

효과적인 보안 규칙에 대해 알아야 할 사항

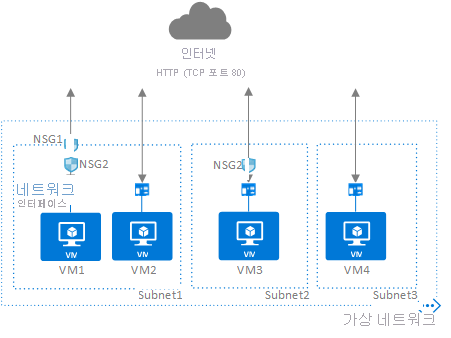

VNet 내부에서 네트워크 보안 그룹 규칙 정의, 처리하는 방법을 알아보자

VM에 대한 트래픽 제어하는 NSG(네트워크 보안 그룹)를 보여주는 VNet 구성을 고려해보자 네트워크 인터페이스를 사용해 TCP port 80을 통해 나가는 아웃바운드 보안 규칙이 필요함.

vbcvb