가상 네트워크 계획

Azure 왜 씀? << 클라우드로 마이그레이션 하기 위해서 (많은 이유들 중 하나임) 클라우드는 비용도 아끼고 관리도 쉬우니까 ㅇㅇ 마이그레이션 후에는 온프레미스와 클라우드가 동일한 네트워킹 기능이 필요함. 특정한 경우에는 네트워크의 격리가 필요하기도 함.

Azure에서는 위와 같은 다양한 네트워크 기능을 제공함.

Azure Virtual Network에 대해 알아야 할 사항

Azure Virtual Network를 구현하면 클라우드에서 가상 네트워크 구현 가능. Azure의 가상 네트워크의 특징은?

- Azure 클라우드 리소스를 논리적으로 격리

- Azure에서 VPN 프로비저닝, 관리 가능

- 각 VN은 고유한 CIDR(Classless Interdomain Routing) 블록을 갖고 있음. 다른 VN/온프레미스 네트워크에 연결 가능.

- 연결 네트워크의 CIDR 블록이 겹치지 않는다면 하이브리드 or 온프레미스 간 솔루션 구축 가능

- VN에 대한 DNS 서버 설정 제어, 가상 네트워크 서브넷으로 구분

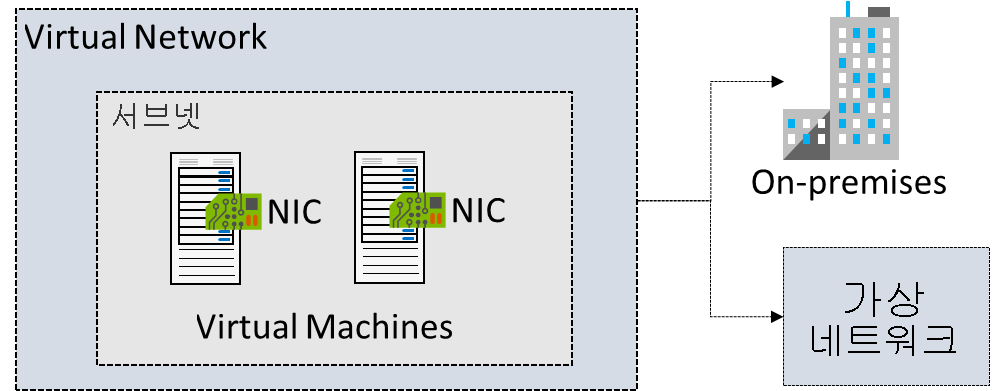

위 그림은 VM 두 개 있는 서브넷의 가상 네트워크를 그린 것임. 가상 네트워크는 온프레미스 인프라와 별도의 연결이 있음.

서브넷은 VNet에서 할당된 IP를 특정 크기로 나눈거임.

가상 네트워크 사용 시 고려 사항

여러 방법으로 VNet 쓸 수 있지만.. 고려해야 할 부분이 있음.

- 프라이빗 클라우드 전용 VNet

- 크로스-프레미스 구성(하이브리드) 필요하지 않을 수도 있음.

- VNet으로 서비스-VM이 클라우드에서 안전하게 통신 가능

- VNet으로 안전한 데이터 센터 확장

- 사이트 간 VPN 사용

- IPSEC으로 VPN Gateway와 Azure 사이 보안 연결 제공

- 하이브리드 클라우드 시나리오 사용

- 모든 형식의 온프레미스 시스테멩 클라우드 앱 안전한 연결 가능

서브넷 만들기

서브넷: VNet 내에 논리적 구분 구현하는 방법 제공 네트워크를 서브넷으로 분할 → 보안 개선, 성능 향상, 관리 용이

서브넷에 대해 알아야 할 사항

서브넷 구분 시 IP주소 조건

- 각 서브넷은 VNet공간에 속하는 IP주소 범위 포함

- 서브넷의 주소 범위 << VNet 내부에서 고유해야 함

- 서브넷 범위는 서로 겹치지 않아야 함

- CIDR 표기법으로 서브넷 IP주소 범위 지정

- Azure Portal에서 VNet을 하나 이상의 서브넷으로 분할 가능. IP에 대한 특성 나열됨.

예약된 주소

각각의 서브넷에 Azure는 5개의 IP주소를 예약함: 처음 넷 + 마지막 하나.

192.168.1.0/24 가 있다 가정하자…

192.168.1.0: 네트워크 주소 식별192.168.1.1: 기본 게이트웨이192.168.1.2,192.168.1.3: Azure DNS IP주소를 VNet 공간에 매핑192.168.1.255: VNet 브로드캐스트 주소 제공

서브넷을 사용할 때 고려해야 할 사항

- 서비스 요구사항 고려

- 서비스에 따라 내/외부로 허용돼야 하는 트래픽 유형 or 라우팅이 있을 것..

- 자체 서브넷이 필요하거나 생성될 수 있음 ⇒ 빈 공간이 충분해야

- 네트워크 가상 어플라이언스 고려

- Azure 기본값: VNet 내부 모든 서브넷 사이 트래픽 라우팅

- 기본 라우팅 재정의로 서브넷 간 Azure 라우팅 방지 가능

- 서브넷 사이 트래픽 라우팅 가능

- →> 동일한 VNet의 리소스 간 트래픽이 네트워크 가상 어플라이언스를 통해 이동해야 하는 경우, 서로 다른 서브넷에 리소스 배포함.

- 서비스 엔드포인트 고려

- Storage or SQL DB →> VNet 특정 서브넷으로 접근 제한 가능

- 인터넷에서 리소스에 대한 접근 거부 가능

- 일부 서브넷의 엔드포인트만 사용하도록 설정 가능

- 네트워크 보안 그룹 고려

- 서브넷에 네트워크 보안 그룹 연결은 선택사항임

- 각 서브넷에 같거나 다른 네트워크 보안 그룹 연결 가능

- 각 보안 그룹은 트래픽 허용/거부 할 수 있음

- 프라이빗 링크 고려

- 퍼블릭 인터넷에 대한 데이터 노출 제거

- 네트워크 아키텍처 단순화, 엔드포인트 연결 보호

가상 네트워크 만들기

VM 만들 때 VNet 같이 추가 가능.

VNet 만드는 방법에 대해 알아야 할 사항

- 네트워크 IP주소 공간 정의

- 아직 사용되지 않는 IP 주소공간 사용하도록 계획

- 온프레미스 or 클라우드

- 둘 다 사용은 불가

- IP 주소 공간 생성 후에는 변경 불가.

- 클라우드 전용 VNet의 주소공간 << 나중에 온프레미스에 연결 가능

- VNet 생성 위해 서브넷 최소 1개 정의

- 서브넷 << 주소 공간에 속하는 IP 범위 포함

- 위 IP 범위는 VNet 공간 내에 고유해야 함

- 서브넷 범위는 다른 서브넷 IP와 겹치지 않아야 함

- Azure Portal에서 VNet 생성 가능

IP 주소 지정 계획

통신을 위해 Azure 리소스에 IP 주소 할당 가능. Azure IP << Private or Public

- Private IP

- VNet or 온프레미스 내 통신

- VPN Gateway or ExpressRoute로 네트워크 확장할 때 리소스에 대한 개인 IP주소 생성

- Public IP

- 인터넷과 통신 가능

- Public IP 생성으로 Azure 공용 서비스 연결 가능

IP주소에 대해 알아야 할 사항

- IP 주소는 정적 or 동적으로 할당됨

- 동적, 정적 IP를 각자 다른 서브넷으로 분리 가능

- 고정 IP 주소는 변하지 않음. 이 고정 IP가 적합한 경우:

- DNS 이름 확인 (IP주소 변경을 위해 A레코드를 업데이트 해야 하는 경우)

- 앱 or 서비스에 고정 IP를 사용해야 하는 IP Addr 기반 모델

- TLS/SSL 인증서가 IP와 연결된 경우

- IP Addr 범위로 트래픽 허용/거부하는 방화벽 규칙

- 역할 기반 가상 머신 (도메인 컨트롤러 or DNS Server)

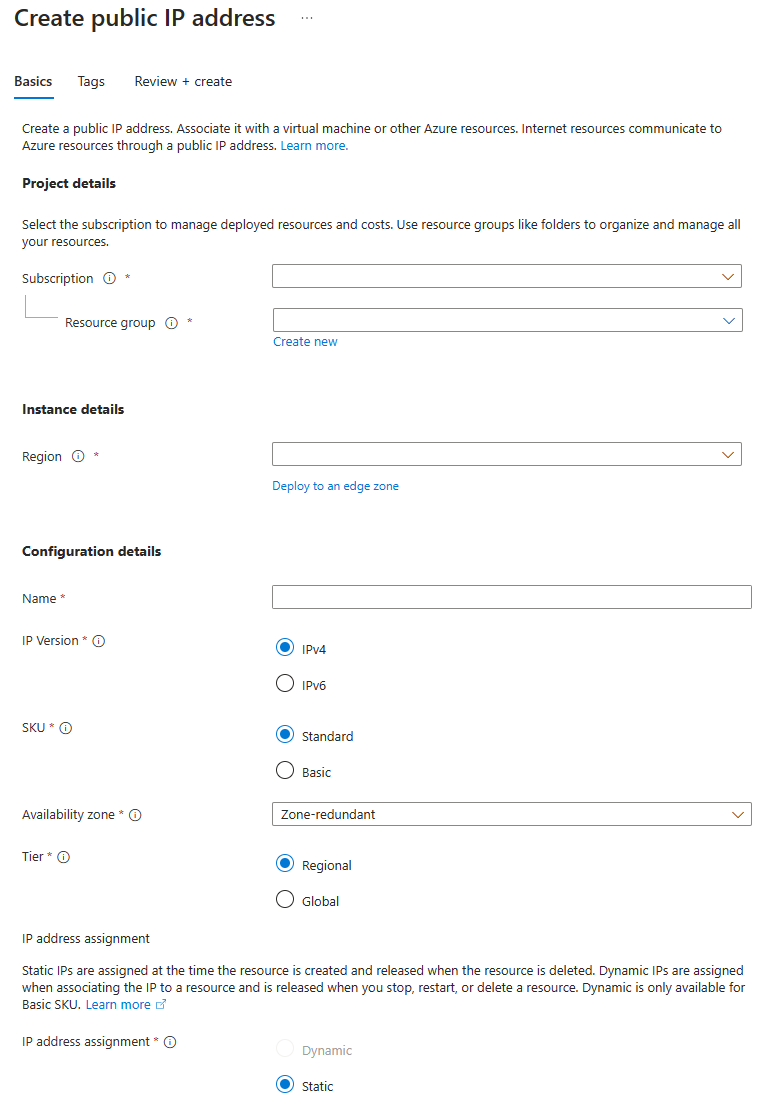

공용 IP 주소 지정 만들기

주의사항

- IPv4 or IPv6 or 모두 만들기

- SKU

- 기본 or 표준을 포함한 Public IP에 대한 SKU 선택.

- Azure 부하 분산 장치와 SKU가 일치해야

- IP주소 이름

- 리소스 그룹 내 고유해야 함

- IP주소 할당

- 동적 주소

- Public IP Addr가 Azure에 연결되고 첫 시작에만 할당됨

- VM 재시작(중지 → 할당취소) 되면 동적 주소 변경 될 수 있음

- 게스트 OS 내에서 VM 재시작(중지)하면 IP 동일 유지

- Public IP Addr 리소스가 제거되면 동적 주소 해제

- 고정 주소

- Public IP Addr 생성 시 고정 주소 할당

- Public IP 리소스 삭제할 때 까지 해제 X

- 주소가 리소스와 연결 안되면 → 주소 생성 후 할당 방법 변경 가능.

- 주소가 리소스와 연결됨 → 할당 방법 변경 불가능.

- 동적 주소

Public IP Addr 연결

Public IP → VM Network Interface, 인터넷 연결 부하 분산 장치. VPN Gateway, App Gateway 연결 가능 → 동적, 고정 PUblic IP 모두 연결 가능

Public IP Addr 연결 시 고려사항

| 리소스 | Public IP Addr 연결 | 동적 IP Addr | 고정 IP Addr | |

|---|---|---|---|---|

| VM | NIC | Y | Y | |

| 부하 분산 장치 | Frontend 구성 | Y | Y | |

| VPN Gateway | VPN Gateway IP 구성 | Y | Y* | |

| Frontend | Frontend 구성 | Y | Y* | |

* 고정 IP Addr << 특정 SKU에서만 가능 |

Public IP Addr SKU

Public IP Addr 만들 때 선택

- 기본

- 표준 SKU

- IP 할당 방법, 보안, 가용 리소스, 중복도에 영향 줌

Public IP Addr에 대한 SKU 유형 간 차이점

| 기능 | 기본 SKU | 표준 SKU |

|---|---|---|

| IP 할당 | 고정 또는 동적 | 정적 |

| 보안 | 열림 (기본) | 기본적으로 보호됨, 닫혀있음 → 인바운드 트래픽 수신 X |

| 리소스 | 네트워크 인터페이스, VPN Gateway, App Gateway, 인터넷 연결 부하 분산 장치 | 네트워크 인터페이스 or 공용 부하 분산 장치 |

| 중복 | 영역 중복 없음 | 기본으로서의 중복 영역 |

Private IP Addr 할당

Private IP Addr 리소스 연결 가능: VM Network interface, 내부 부하 분산 장치, App Gateway Azure에 의해 Dynamic / Static 할당 가능

Private IP Addr 연결 시 고려사항

| 리소스 | Private Ip Addr 연결 | Dynamic IP Addr | Static IP Addr |

|---|---|---|---|

| VM | NIC | Y | Y |

| 내부 부하 분산 장치 | Frontend 구성 | Y | Y |

| Frontend | Frontend 구성 | Y | Y |

Private IP Addr 할당

배포된 VNet’s Subnet Addr Range에서 Private IP Addr Assign됨. 2 Options: Dynamic or Static

- Dynamic

- Azure → 할당되지 않은 or 예약되지 않은 IP Addr를 subnet addr range에 할당

- Dynamic << default

- ex)

10.0.0.4~10.0.0.9이미 할당됨 <<10.0.0.10을 새 리소스에 할당

- Static

- Azure → 할당되지 않은 or 예약되지 않은 IP Addr를 subnet addr range에 할당

- ex)

- subnet’s addr range:

10.0.0.0/16 - addr

10.0.0.4~10.0.0.9<< 다른 리소스에 할당됨 - ⇒>

10.0.0.10~10.0.255.254사이 주소 할당 가능

- subnet’s addr range:

대화형 Lab 시뮬레이션

Lab 시나리오

조직이 Migration하려 함: Network infra, VM ⇒ Azure Azure 관리자가 해야 할 것들:

- TASK 1: Azure VNet, Subnet 구성

- TASK 2: RDP 사용, Azure VM에 원격 연결

- TASK 3: 동일한 VNet의 VM이 통신 가능한지 확인

아키텍처 다이어그램

목표

- TASK 1: VNet 생성

- IP addr space

10.1.0.0/16인 VNet1 생성 - IP addr space

10.1.0.0/24인 subnet(default) 생성

- IP addr space

- TASK 2: VM 2개 생성

- VNet1에서 VM1 생성, 인바운드 RDP 허용

- VNet1, VM2 생성, 인바운드 RDP 허용

- VM 1, 2 모두 배포되고 실행중인지 확인

- TASK 3: VM 연결 test

- with RDP, VM1 connect

- with RDP, VM2 connect

- all VM: Public, Private windows firewall 사용 X

- with Azure PowerShell, VM1에서 VM2 ping 가능한지 확인

RDP? = Remote Desktop Protocol. 대부분의 Windows에 포함되어 있음. 원격 사용을 위한 프로토콜.